Schlimmer Titel des Beitrags, aber das ist noch vereinfacht. ;-) Was nämlich erreicht werden soll, ist folgendes:

- Der FRITZ!Box WLAN-Gastzugang soll über einen WLAN-Repeater auch ausgestrahlt werden

- Clients, die sich mit dem Repeater verbinden, sollen im Gastnetzbereich der FRITZ!Box landen, nicht im Heimnetz (dem “normalen” LAN). Also wie, wenn sie sich direkt mit dem Gastnetz der FRITZ!Box verbinden würden.

- Als Repeater kommt kein AVM-Repeater zum Einsatz sondern ein Router von TP-Link mit DD-WRT (in meinem Fall aktuell diese Version vom 9. April 2015, ich werde aber natürlich nach Verfassen dieses Beitrags regelmäßig aktualisieren, v.a., wenn die für mein Modell relevanten Bugs gefixt wurden). Ich setze den TP-Link v.a. wegen der Reichweite ein, aber auch deswegen, weil ich 2.4 GHz und 5 GHz haben möchte.

Gerade der zweite Punkt bereitet erst einmal Schwierigkeiten. Hier müssen AVM und TP-Link sinnvoll und optimal miteinander verheiratet werden. Halbe Sachen funktionieren leider auch nur halb. Das habe ich ein halbes Jahr beobachten dürfen.

Gelungen ist mir das dann mit viel Recherche im Internet und einem VLAN-fähigen Switch. Allerdings sollte es auch ohne diesen gehen, wenn man die FRITZ!Box und den TP-Link Router mit zwei seperaten Netzwerkkabeln verbindet, beispielsweise auf LAN 1 der Fritzbox das “normale” Netz und auf LAN 4 das Gastnetz. Probiert habe ich das allerdings nicht, dachte aber, ich hätte bei Google Artikel zu dieser Konfiguration gesehen. Auch hier muss am TP-Link einiges konfiguriert werden.

Eingesetzte Hardware bei mir:

- FRITZ!Box 7490 1Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt.

- TP-Link TL-WDR4300 mit DD-WRT 2Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt.

- TP-Link TL-SG3424 3Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt.

Kurzer Exkurs zu den beiden TP-Link Produkten: Wie schon erwähnt wollte ich beim Repeater eine größere Reichweite wie bei den klassischen Repeatern, die es von AVM gibt, z.B. AVM FRITZ!WLAN Repeater 310 N-Standard 2.4 GHz 4Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt., AVM FRITZ!WLAN Repeater 450E N-Standard 2.4 GHz 5Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt., AVM FRITZ!WLAN Repeater 1750E AC-/N-Standard 2.4/5 GHz 6Amazon Affiliate Link. Bei Bestellung erhalten wir ein paar Cent Provision. Wichtig: Am Preis auf Amazon ändert sich für Dich nichts! Es handelt sich lediglich um einen Bonus, den uns Amazon für die Empfehlung gut schreibt.). Des Weiteren neben 2.4 GHz eben auch 5 GHz, was bei den klassischen Repeater Produkten dann schon teuer wird. Bei fertigen Repeater-Produkten von anderen Herstellern hat man einen preislichen Vorteil, büßt aber (meist) das Gäste-WLAN ein. Daher der TP-Link TL-WDR4300, der preislich und mit DD-WRT optimal für meine Zwecke ist. Strom braucht er auch kaum mehr als einer der kleinen Repeater Boxen. Der Switch ist mit 24 Ports (ich brauche tatsächlich mehr als 16 Ports…) recht günstig, v.a., da er managebar ist und neben LACP auch VLANs kann und eine sehr gute Netzwerkperformance bietet. Mein alter 16 Port von Netgear war defekt, sodass eh Ersatz her musste. Auch ist der Stromverbrauch sehr gut und mehr als angemessen.

Hinweis: Für die meisten Anwendungsfälle reichen natürlich die o.g. Repeater von AVM – ich wollte es halt perfekt haben und muss auch eine sehr dicke Mauer eines 110 Jahre alten Gebäudes überwinden und möchte eben nun einmal HD im Garten streamen können. ;-)

Ich habe folgende Howtos zur Vorlage genommen:

- DD-WRT Wiki: TP-Link TL-WDR4300: Additional SSID bridged to a tagged VLAN

- DD-WRT Forum: Archer C5 Multiple SSID + Vlan config

Auf die Installation von OpenWRT auf dem Router gehe ich nun nicht speziell ein. Ich gehe davon aus, dass dies bereits geschehen ist und dort 4 WLAN Karten virtuell erzeugt wurden, die jeweils das “normale” WLAN mit 2.4 und 5 GHz und einmal das Gäste-WLAN, auch mit 2.4 und 5 GHz, ausstrahlen. Als Namen und Passwört der Netzwerke sowie auch die Verschlüsselungseinstellungen müssen exakt die gleichen Einstellungen gewählt werden wie auf der Fritzbox.

Nun also soll der Repeater mittels VLAN zweimal mit der Fritzbox verheiratet werden. Am Switch müssen zwei Ports für die Fritzbox vorbereitet werden. Zuerst einmal VLAN 6 erzeugen. Dann soll der erste Port das Standard VLAN (“Default VLAN”) haben – das sollte schon so sein. Den zweiten Port so konfigurieren, dass hier nur das VLAN 6 aktiv ist. Dann auf der Fritzbox für den LAN 4 das Gäste-Netz aktivieren. Nun LAN 1 der Fritzbox auf den ersten vorbereiteten Switchport stecken, LAN 4 auf den zweiten vorbereiteten Switchport.

Den Repeater auf einen dritten Port des Switches stecken und für diesen beide VLANs einstellen. Hier ist zu beachten, dass der Repeater das default VLAN 1 ungetagged sendet, das weitere VLAN 6 aber tagged senden wird. Auf dem von mir eingesetzten Switch ist die richtige Einstellung für diesen einen Port GENERAL, und die Egress Rule Einstellung für VLAN 1 ist UNTAG und für VLAN 6 TAG. Ist dies nicht korrekt gesetzt, wird nichts so funktionieren, wie es soll. Sehr wichtiger Punkt! ;-)

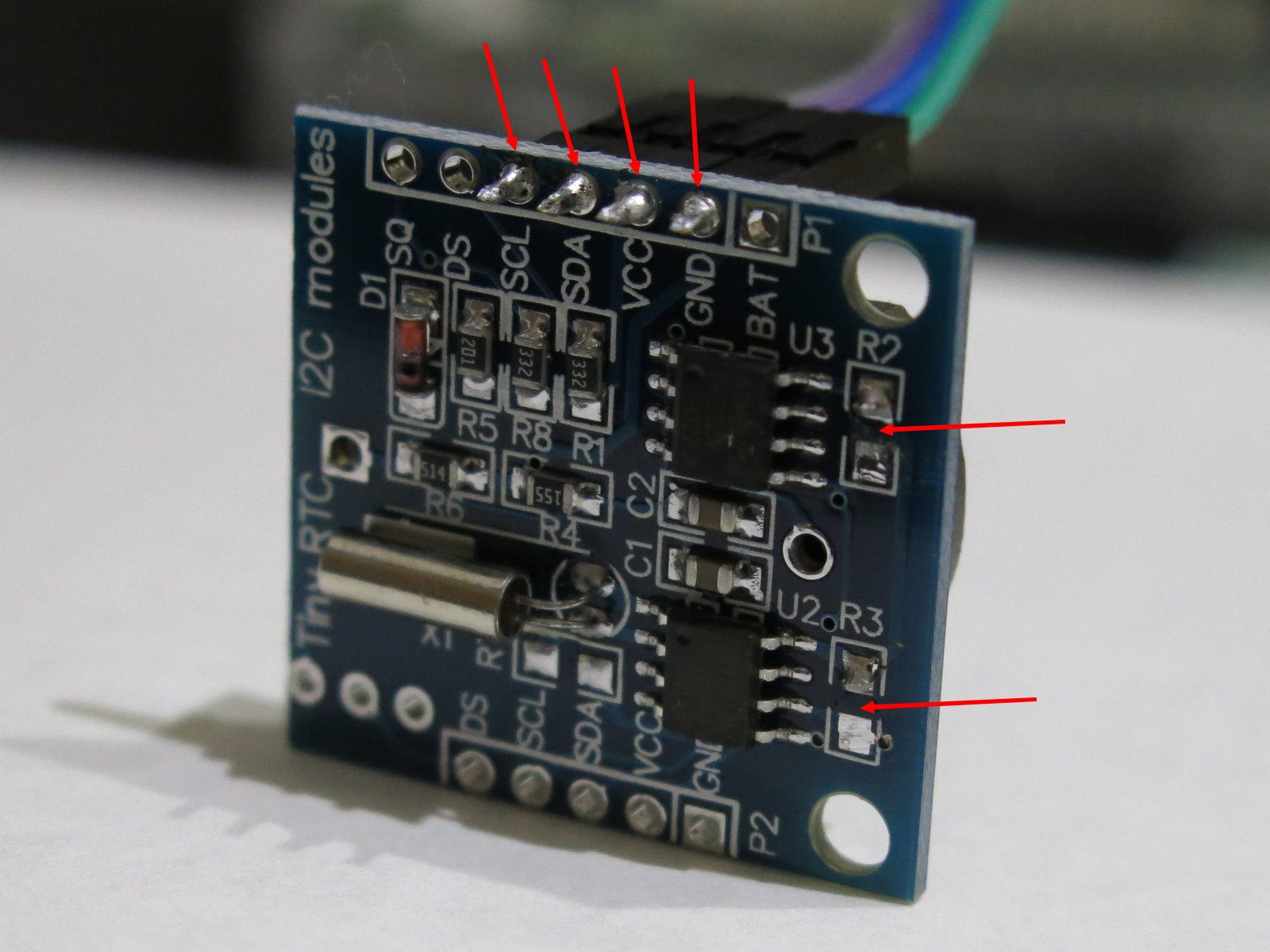

So, alles soweit vorbereitet. Auf dem Repeater muss im DD-WRT nun unter Administration / Commands noch folgendes als Startscript eingetragen und mit Save Startup gespeichert werden:

swconfig dev eth0 set enable_vlan 6

swconfig dev eth0 vlan 6 set ports "0t 2t"

swconfig dev eth0 set apply

vconfig add eth0 6

brctl delif br0 ath0.1

brctl delif br0 ath1.1

brctl addbr br6

brctl addif br6 vlan6

brctl addif br6 ath0.1

brctl addif br6 ath1.1

ifconfig br6 up

ifconfig ath0.1 up

ifconfig ath1.1 up

ifconfig vlan6 up

So bringt man ath0.1 (2.4 GHz Gast-WLAN) und ath1.1 (5 GHz Gast-WLAN) ausschließlich auf VLAN 6 sowie die eth0 Schnittstelle zusätzlich auf VLAN 6. mit brctl show kann nach einem Reboot des Repeaters auch der Erfolg überprüft werden. Leider kann man über die Weboverfläche diese Änderungen nicht “klicken”, sodass der Umweg über das Startscript gemacht werden muss.

Nun sollte alles klappen. Benutzer des Gäste-WLANs auf dem Repeater werden zur Vergabe der IP-Adresse sowie zum Surfen im Internet über VLAN 6 an die Fritzbox geleitet und erfahren die gleichen Einschränkungen/Einstellungen wie die Gäste-WLAN Benutzer, die sich bei der Fritzbox direkt einloggen.